IPv6

IPv4 한계점

4.3 Billion개의 주소들이 곧 소진된다.

IPv6의 특징

- 주소 형태:

x:x:x:x:x:x:x:xwhere x = [0000, ffff] - 2바이트 * 8개 = 16바이트 주소 = 128비트 주소

- 3.4 x 10^38의 범위

- www에서 라우팅 가능해야 한다. (=no private range)

IPv6와 VPC

IPv6 CIDR

IPv6 주소를 갖는 인스턴스를 만들고 싶다면 VPC에 IPv6 CIDR를 설정하자.

듀얼 스택 모드

위같이 설정하면 인스턴스에 반드시

사설 IPv4 주소 & 공용 IPv6 주소가 할당된다.

IPv6 지원하는 IGW 붙이면 인터넷 통신이 가능하다.

트러블 슈팅

만약 IPv6 주소부여 허용된 VPC 위에서 인스턴스 생성이 안 된다면?

- IPv6의 주소는 매우 널널하기 때문에 문제 요인이 아닐 확률이 높다

- IPv4 주소를 다 소진한 게 아닌지 체크하자

- 그랬다면 VPC에 IPv4 CIDR를 추가 할당하자

실습1. 인스턴스에 IPv6 주소 부여

- VPC> Edit CIDRs> IPv6 CIDR 추가

- 서브넷 설정> IPv6 CIDR 추가

- 이미 있는 EC2 인스턴스> Netwoking> Manage IP Addresses> IPv6 주소 할당

- 새 EC2 인스턴스 생성> IPv6 주소 부여되었나 확인

Egress-only Internet Gateway

IPv6 주소를 쓰는 아웃바운드 패킷이 www 쪽으로 패킷을 전송하기 위해 사용한다. www에서 들어오는 인바운드 패킷은 받아들이지 않는다.

- Private 서브넷 자원이 IPv6 주소로 www에 패킷을 보내는 용도로 사용한다

- NAT Gateway와 하는 일이 동일하다.

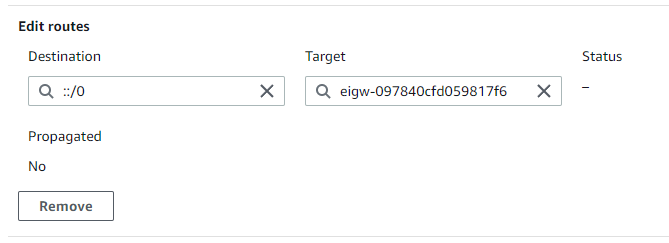

라우팅 설정

Private 서브넷의 라우트 테이블에서

웹상의 IPv6 주소로 보내는 패킷을 Egress Internet Gateway로 향하도록 설정해 주자.

VPC 요약

- CIDR - IP 주소의 범위 표현

- VPC - 가상 사설 클라우드 ⇒ IPv4 & IPv6 사이더 할당해서 사용

- Subnets - AZ에 올리는 특정 사이더를 갖는 네트워크

- IGW - VPC와 인터넷을 연결하는 게이트웨이

- Route Tables - 서브넷 패킷을 각종 네트워크 자원으로 쏴주기 위해 사용했음

- Bastion Hosts - 유저가 사설 인스턴스에 SSH 하기 위해 접속해야 하는 퍼블릭 인스턴스

- NAT Instatnces - 사설 인스턴스가 www에 패킷을 아웃바운드 하기 위해 거쳐가는 퍼블릭 인스턴스. 이 인스턴스는 Source/Destination 체크를 해제해야 함

- NAT Gateway - 사설 인스턴스가 www에 접근할 수 있도록 하며, 가용성을 제공하는 컴포넌트. IPv4 주소만 사용.

- Private DNS + Route 53 - enable DNS resolution + DNS Hostnames 옵션을 VPC에서 켜줘야 함

- NACL - 서브넷에 달아주는 보안 레이어. Statless

- Security Groups - 인스턴스에 달아주는 보안 레이어. Stateful

- Reachability Analyzer - 설정 상태를 분석하여 두 컴포넌트가 대화할 수 있는지 확인해주는 툴

- VPC Peering - 두 VPC 간에 명시적으로 연결을 설정하여 서로의 주소 영역과 SG를 참조하는 방식. 다른 계정과 다른 리젼의 VPC와도 피어링 가능. Non-transitive

- VPC Endpoints - 인터페이스 엔드포인트, 게이트웨이 엔드포인트(S3, DynamoDB) 두 종류 있음. VPC 내부 자원이 아마존 서비스를 내부망으로 이용할 수 있도록 해 줌.

- VPC Flow Logs - VCP, Subnet, ENI에 대하여 오고가는 로그를 기록 ACCET, REJECT된 트래픽을 분석할 때 사용. 이 로그는 S3와 CloudWatch Logs에 보낼 수 있고 Athena로 분석가능.

- Site-to-Site VPN - www에서 암호화된 연결을 만들어서 VPC와 사내망을 연결하는 방식. VGW 필요. Customer Gateway 필요.

- AWS VPN CloudHub - VGW에 여러 외부망을 물려서 hub&spoke VPN 모델 구축

- Direct Connect - www를 이용하지 않고 회사와 AWS의 DX Location을 물리적으로 연결한 망을 사용. 한 달 이상 걸릴 수 있음.

- Direct Connect Gateway - DX망과 다수의 VPC를 연동해주는 컴포넌트. VPC가 멀티 리젼이어도 됨.

- AWS PrivateLink = VPC Endpoint Service - 본인의 서비스를 엔드포인트 서비스로 만들어서, 다른 VPC가 엔드포인트가 여길 참조해서 사적으로 서비스를 이용하도록 해 줌. VPC Peering 필요하지 않음. NLB와 ENI가 필요함.

- ClassicLink - 옛날 개념

- Transit Gateway - Transitive한 피어링을 제공 for VPC, VPN, DX

- Traffic Mirroring - ENI를 오고가는 트래픽을 얼라이언스로 보내서 분석 시키는 기능.

- Egress-only Internet Gateway - 사설IPv4를 쓰고 공유IPv6를 쓰는 사설 서브넷 내 자원이 www를 향해 아웃바운드 패킷을 쏠 수 있도록 도와주는 게이트웨이. NAT Gateway와 흡사함.

'컴퓨터공학 > 분산시스템' 카테고리의 다른 글

| [AWS][EC2][강의노트] EC2 인스턴스 기초 정리 (0) | 2022.03.05 |

|---|---|

| [AWS] aws 핵심 서비스들 치트 시트 (0) | 2022.03.05 |

| [AWS][Networking][강의노트] VPN, DX, Endpoint Service, Transit Gateway, Traffic Mirroring (0) | 2022.02.24 |

| [AWS][Networking][강의노트] VPC 보안 및 심화 기능 (0) | 2022.02.23 |

| [AWS][Networking][강의노트] VPC 개요 (0) | 2022.02.23 |